É possível realizar a autenticação de usuários através do protocolo OpenID Connect, que utiliza fluxos do protocolo OAuth 2.0 para se comunicar com um servidor de autenticação externo. Para permitir este tipo de autenticação, é preciso configurar tanto a aplicação do Elipse Mobile quanto o servidor de autenticação.

No servidor de autenticação, deve ser criado um cliente para se conectar com o aplicativo do Elipse Mobile. Nesse cliente deve ser adicionada a URL de redirecionamento do aplicativo. Esta URL é a URL do aplicativo com o sufixo "/api/oauth-callback". Por exemplo, para a aplicação encontrada em https://demo.elipsemobile.com/, a URL de redirecionamento correspondente é https://demo.elipsemobile.com/api/oauth-callback. Além disso, deve ser criado um segredo do cliente, que será utilizado nas configurações do aplicativo.

NOTA |

O Elipse Mobile tenta identificar automaticamente protocolo(http ou https) da URL de redirecionamento do aplicativo. Há casos, porém, que não é possível identificar corretamente o protocolo a ser utilizado, como quando é utilizado o nginx em conjunto com o Elipse Mobile. Nesses casos, deve ser adicionado a URL do servidor, com o protocolo correto, na propriedade server_url no arquivo init.json. |

As informações do cliente do servidor de autenticação devem ser adicionadas à configuração OpenID do aplicativo do Elipse Mobile, conforme a tabela a seguir:

Opções disponíveis para configuração de autenticação por OpenID Connect

Opção |

Descrição |

|---|---|

ID do cliente |

Identificador do cliente no servidor de autenticação, às vezes chamado de ID do aplicativo |

Segredo do cliente |

Segredo do cliente no servidor de autenticação, às vezes chamado de senha do aplicativo |

Ponto de extremidade de autorização |

URL do ponto de extremidade de autorização do servidor de autenticação. Exemplos: •Microsoft EntraID: https://login.microsoftonline.com/{tenant_id}/oauth2/v2.0/authorize •Google: https://accounts.google.com/o/oauth2/v2/auth |

Ponto de extremidade do token |

URL do ponto de extremidade de autenticação do servidor de autenticação Exemplos: •Microsoft EntraID: https://login.microsoftonline.com/{tenant_id}/oauth2/v2.0/token •Google: https://oauth2.googleapis.com/token |

Criar novos usuários |

Define se usuários do tipo OpenID são criados caso não haja um usuário do tipo OpenID com o mesmo e-mail do usuário tentando realizar a autenticação. Caso esta opção esteja desabilitada e não haja usuário do tipo OpenID registrado no Elipse Mobile, não é realizado o login do usuário. Se a opção está habilitada, o usuário é criado no primeiro login, com permissões mínimas |

Sobrescrever grupos do usuário |

Define se as funções de aplicativo enviadas pelo servidor de autenticação são utilizadas como grupos do usuário no Elipse Mobile. As funções de aplicativo devem ser registradas no servidor de autenticação e o nome deve corresponder ao nome de um grupo registrado no Elipse Mobile |

Desativado |

Define se a autenticação por OpenID está desativada |

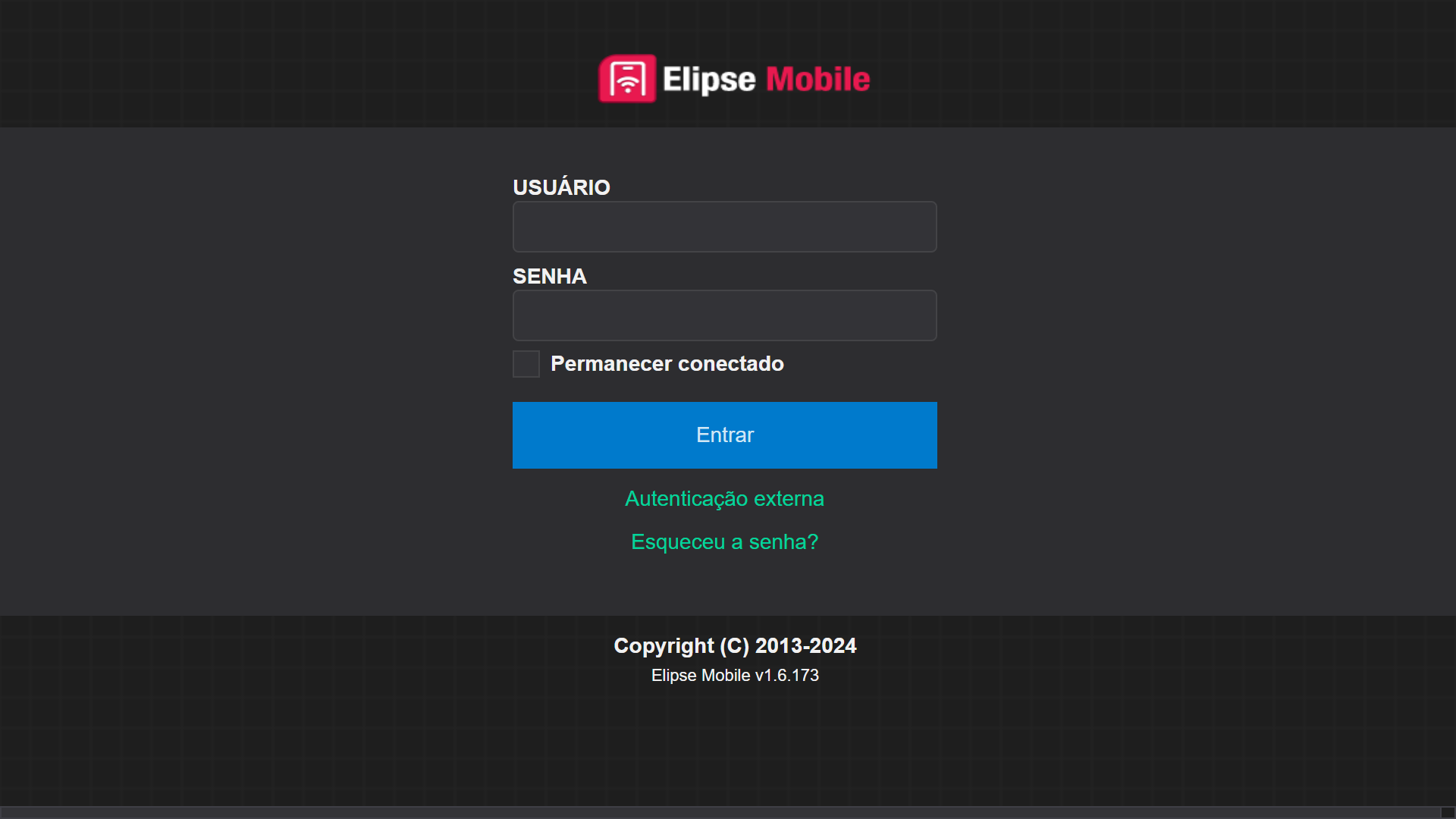

Após habilitar a autenticação externa, aparecerá um novo botão com o texto "Autenticação externa" na página de login após a atualizar a página do navegador.

Botão de autenticação externa

NOTA |

Para mais informações sobre o protocolo OpenID Connect, consulte o site da Fundação OpenID. |

NOTA |

Para informações sobre a configuração do servidor de autenticação, consulte a documentação do próprio servidor de autenticação. Por exemplo, os manuais do Microsoft Entra ID sobre o registro de aplicativos e a configuração de funções de aplicativo e os manual do Google Cloud sobre a configuração do OAuth 2.0. |